Группировка Kimsuky применяет социальную инженерию, осуществляет атаки «watering hole» и обманом похищает учетные данные жертв.

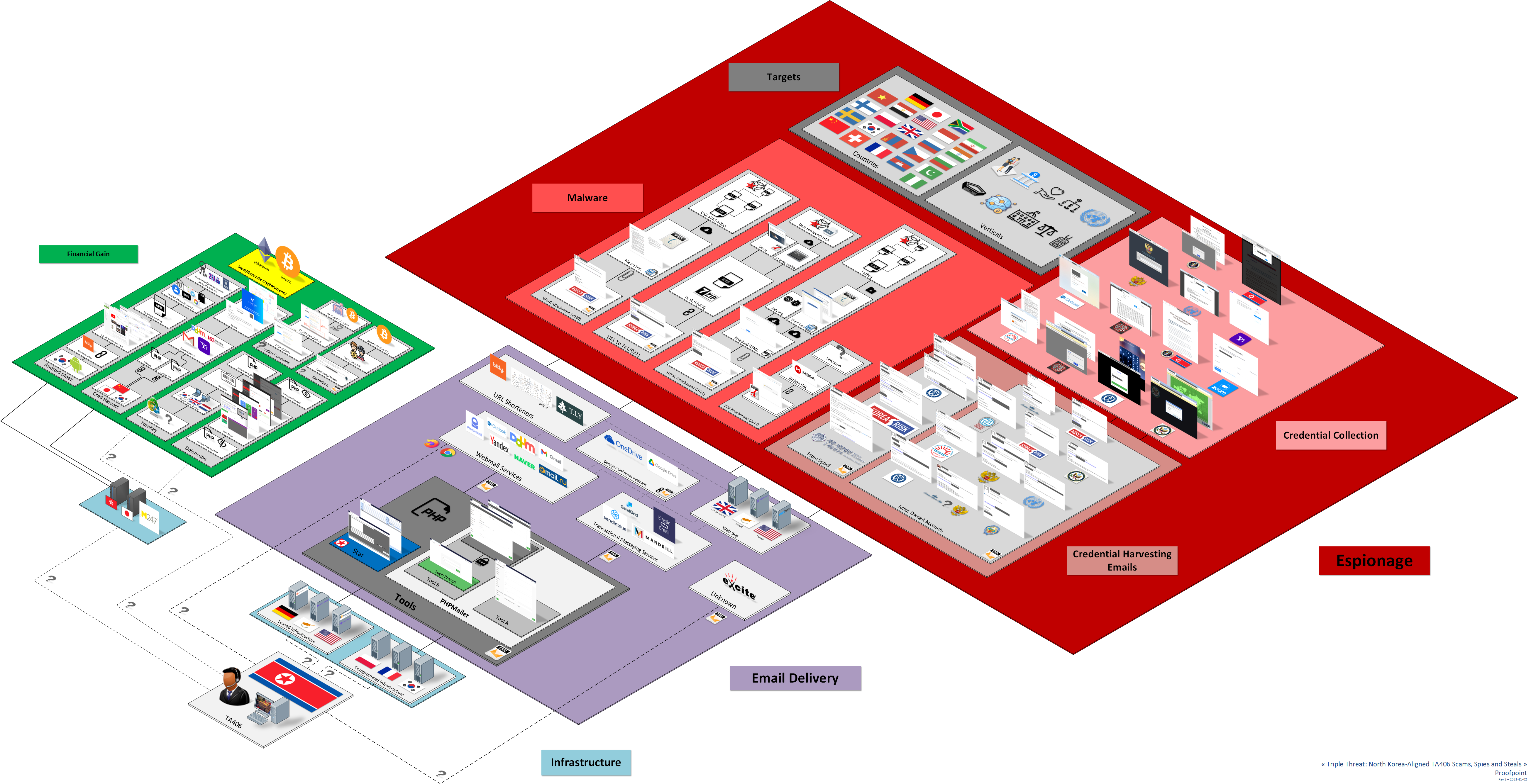

Северокорейские киберпреступники оказались связаны с многочисленной волной кампаний по краже учетных данных, нацеленных на исследователей, образовательные учреждения, правительство, СМИ и другие организации. Две кампании также были направлены на распространение вредоносного ПО, которое можно было бы использовать для сбора разведданных.

Специалисты из ИБ-фирмы Proofpoint связали кампании с группировкой, которую они отслеживают под названием TA406 (также известная как Kimsuky, Velvet Chollima, Thallium, Black Banshee, ITG16 и Konni Group.

Политики, журналисты и неправительственные организации стали жертвами продолжительных кампаний в период с января по июнь 2021 года. Атаки осуществлялись против целей в Северной Америке, России, Китае и Южной Корее.

О группировке Kimsuky стало известно еще в 2012 году. На сегодняшний день группировка является одной из наиболее активных APT-угроз, которая осуществляет кибершпионаж и проводит атаки против госучреждений с целью получения финансовой выгоды.

Группировка применяет убедительные схемы социальной инженерии, осуществляет атаки «watering hole» и обманом заставляет жертв отправлять конфиденциальные учетные данные на фишинговых сайтах. Фишинговые кампании Kimsuky претерпели заметные изменения в марте 2021 года, когда рассылки электронной почты вышли за рамки фишинга и стали средством распространения вредоносного ПО.

Электронные письма содержали ссылку, перенаправлявшую жертву на контролируемый злоумышленниками домен, используемый для загрузки сжатого архива. Двоичный файл в архиве создавал запланированную задачу, которая выполнялась каждые 15 минут для установки дополнительных вредоносных программ с удаленного сервера. Однако конечный мотив атак остается неизвестным, поскольку никаких дополнительных полезных нагрузок не наблюдалось.

Другая атака в июне нынешнего года привела к развертыванию загрузчика FatBoy с использованием HTML-приманки, которая затем применялась загрузки скрипта следующего этапа, способного собирать «обширную информацию» о целевом устройстве.

Другие известные инструменты в арсенале Kimsuky включают Windows-кейлоггер под названием YoreKey, ряд мошеннических приложений для Android, поражающих криптовалютные кошельки пользователей в Южной Корее, сервис деобфускации под названием Deioncube для декодирования защифрованных файлов и пр.